Une nouvelle faille de sécurité, « Brash », provoque le plantage instantané des navigateurs Chromium avec une simple URL malveillante.

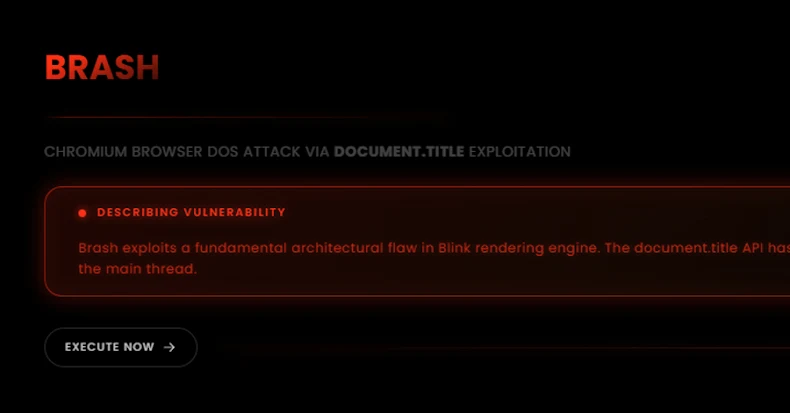

Une grave vulnérabilité découverte dans le moteur de rendu Blink de Chromium peut être exploitée pour faire planter de nombreux navigateurs basés sur Chromium en quelques secondes.

Le chercheur en sécurité Jose Pino, qui a révélé les détails de la faille, l’a baptisée Brash .

« Cela permet à n’importe quel navigateur Chromium de planter en 15 à 60 secondes en exploitant une faille architecturale dans la façon dont certaines opérations DOM sont gérées », a déclaré Pino dans une analyse technique de cette lacune.

À la base, Brash provient de l’absence de limitation du débit des mises à jour de l’API « document.title », ce qui permet de bombarder des millions de mutations [document object model] par seconde, provoquant le plantage du navigateur Web et dégradant les performances du système en raison de l’utilisation des ressources du processeur pour ce processus.

L’attaque se déroule en trois étapes –

- Phase de génération ou de préparation des hachages, au cours de laquelle l’attaquant précharge en mémoire 100 chaînes hexadécimales uniques de 512 caractères servant de germe pour les changements de titre des onglets du navigateur à intervalles réguliers, afin de maximiser l’impact de l’attaque.

- Phase d’injection en rafale, où des rafales de trois mises à jour consécutives de document.title sont exécutées, injectant environ 24 millions de mises à jour par seconde dans la configuration par défaut (rafale : 8000, intervalle : 1 ms)

- Phase de saturation du thread d’interface utilisateur, où le flux continu de mises à jour sature le thread principal du navigateur, le rendant non réactif et nécessitant un arrêt forcé.

« L’une des caractéristiques essentielles qui amplifient la dangerosité de Brash est sa capacité à être programmé pour s’exécuter à des moments précis », a déclaré Pino. « Un attaquant peut injecter le code avec un déclencheur temporel, qui restera inactif jusqu’à une heure exacte prédéterminée. »

« Cette capacité de synchronisation cinétique transforme Brash d’un outil de perturbation en une arme de précision temporelle, où l’attaquant contrôle non seulement le « quoi » et le « où », mais aussi le « quand » avec une précision à la milliseconde. »

Cela signifie également que l’attaque peut agir comme une bombe logique programmée pour exploser à un moment précis ou après un certain délai, tout en échappant à toute inspection ou détection initiale. Dans un scénario d’attaque hypothétique, un simple clic sur une URL spécialement conçue suffirait à déclencher le mécanisme, entraînant des conséquences imprévues.

Cette vulnérabilité affecte Google Chrome et tous les navigateurs web basés sur Chromium, notamment Microsoft Edge, Brave, Opera, Vivaldi, Arc Browser, Dia Browser, OpenAI ChatGPT Atlas et Perplexity Comet. Mozilla Firefox et Apple Safari sont immunisés contre cette attaque, de même que tous les navigateurs tiers sur iOS, car ils sont tous basés sur WebKit.

Hacker News a contacté Google pour obtenir des commentaires supplémentaires sur ces découvertes et sur ses projets de correction, et nous mettrons à jour cet article si nous recevons une réponse.