Deux extensions Chrome prises en flagrant délit de vol de conversations ChatGPT et DeepSeek auprès de 900 000 utilisateurs

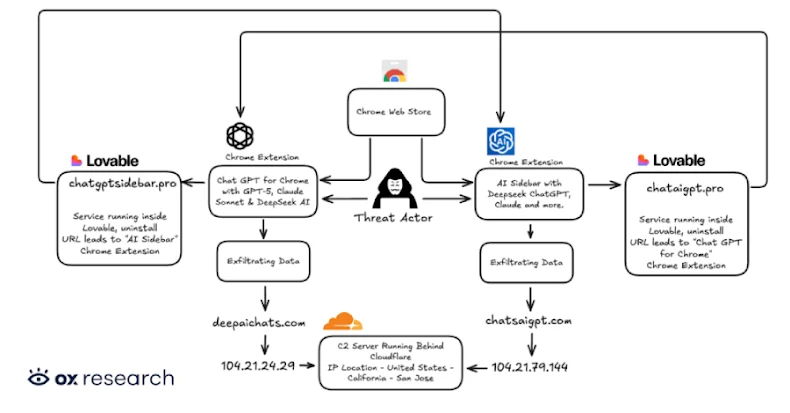

Des chercheurs en cybersécurité ont découvert deux nouvelles extensions malveillantes sur le Chrome Web Store, conçues pour exfiltrer les conversations OpenAI ChatGPT et DeepSeek ainsi que les données de navigation vers des serveurs contrôlés par les attaquants.

Les noms des extensions, qui comptent collectivement plus de 900 000 utilisateurs, sont indiqués ci-dessous :

- Chat GPT pour Chrome avec GPT-5, Claude Sonnet et DeepSeek AI (ID : fnmihdojmnkclgjpcoonokmkhjpjechg, 600 000 utilisateurs)

- Barre latérale IA avec Deepseek, ChatGPT, Claude et plus encore. (ID : inhcgfpbfdjbjogdfjbclgolkmhnooop, 300 000 utilisateurs)

Ces découvertes interviennent quelques semaines après qu’Urban VPN Proxy , une autre extension comptant des millions d’installations sur Google Chrome et Microsoft Edge, a été prise en flagrant délit d’espionnage des conversations des utilisateurs avec des chatbots d’intelligence artificielle (IA). Cette technique, qui consiste à utiliser des extensions de navigateur pour capturer furtivement les conversations avec l’IA, a été baptisée « Prompt Poaching » par Secure Annex.

« Les deux extensions nouvellement identifiées exfiltrent les conversations des utilisateurs et toutes les URL des onglets Chrome vers un serveur C2 distant toutes les 30 minutes », a déclaré Moshe Siman Tov Bustan, chercheur chez OX Security. « Le logiciel malveillant ajoute des fonctionnalités malveillantes en demandant le consentement pour des “données analytiques anonymes et non identifiables”, alors qu’en réalité, il exfiltre l’intégralité du contenu des conversations des sessions ChatGPT et DeepSeek. »

Des extensions malveillantes pour navigateurs usurpent l’identité d’une extension légitime nommée « Chat with all AI models (Gemini, Claude, DeepSeek…) & AI Agents » d’AITOPIA, qui compte environ un million d’utilisateurs. Elles sont toujours disponibles au téléchargement sur le Chrome Web Store à l’heure actuelle, bien que « Chat GPT for Chrome with GPT-5, Claude Sonnet & DeepSeek AI » ait depuis perdu son statut d’extension recommandée.

Une fois installées, ces extensions malveillantes demandent aux utilisateurs l’autorisation de collecter des données anonymisées sur leur navigation, soi-disant pour améliorer l’expérience de la barre latérale. Si l’utilisateur accepte, le logiciel malveillant intégré commence à collecter des informations sur les onglets ouverts et les données des conversations avec le chatbot.

Pour ce faire, il recherche des éléments DOM spécifiques à l’intérieur de la page Web, extrait les messages de chat et les stocke localement pour une exfiltration ultérieure vers des serveurs distants (« chatsaigpt[.]com » ou « deepaichats[.]com »).

De plus, il a été découvert que les acteurs de la menace utilisaient Lovable, une plateforme de développement Web alimentée par l’intelligence artificielle (IA), pour héberger leurs politiques de confidentialité et d’autres composants d’infrastructure (« chataigpt[.]pro » ou « chatgptsidebar[.]pro ») dans le but d’obscurcir leurs actions.

L’installation de tels modules complémentaires peut avoir de graves conséquences, car ils peuvent potentiellement exfiltrer un large éventail d’informations sensibles, notamment les données partagées avec des chatbots comme ChatGPT et DeepSeek, ainsi que l’activité de navigation Web, y compris les requêtes de recherche et les URL internes de l’entreprise.

« Ces données peuvent être utilisées à des fins d’espionnage industriel, d’usurpation d’identité, de campagnes d’hameçonnage ciblées ou vendues sur des forums clandestins », a déclaré OX Security. « Les organisations dont les employés ont installé ces extensions ont peut-être, sans le savoir, exposé des données de propriété intellectuelle, des données clients et des informations commerciales confidentielles. »

Extensions légitimes Rejoignez le braconnage rapide#

Cette révélation intervient alors que Secure Annex a déclaré avoir identifié des extensions de navigateur légitimes telles que Similarweb et Stayfocusd de Sensor Tower – comptant respectivement 1 million et 600 000 utilisateurs – se livrant à du vol de données rapide.

Similarweb aurait introduit la possibilité de surveiller les conversations en mai 2025, et une mise à jour du 1er janvier 2026 a ajouté une fenêtre contextuelle de conditions d’utilisation complètes indiquant clairement que les données saisies dans les outils d’IA sont collectées pour « fournir l’analyse approfondie des indicateurs de trafic et d’engagement que vous attendez en utilisant le Service ». Une mise à jour de la politique de confidentialité du 30 décembre 2025 le précise également.

Ces informations comprennent les invites, les requêtes, le contenu, les fichiers téléchargés ou joints (par exemple, des images, des vidéos, du texte, des fichiers CSV) et autres entrées que vous pouvez saisir ou soumettre à certains outils d’intelligence artificielle (IA), ainsi que les résultats ou autres sorties (y compris tous les fichiers joints inclus dans ces sorties) que vous pouvez recevoir de ces outils d’IA (« Entrées et sorties de l’IA »).

Compte tenu de la nature et de la portée générale des entrées et sorties d’IA ainsi que des métadonnées d’IA propres aux outils d’IA, certaines données sensibles peuvent être collectées ou traitées par inadvertance. Toutefois, ce traitement n’a pas pour but de collecter des données personnelles permettant de vous identifier. Bien que nous ne puissions garantir la suppression de toutes les données personnelles, nous prenons des mesures, dans la mesure du possible, pour supprimer ou filtrer les identifiants que vous pourriez saisir ou soumettre à ces outils d’IA.

Une analyse plus poussée a révélé que Similarweb utilise le DOM scraping ou détourne les API natives du navigateur comme fetch() et XMLHttpRequest() – comme dans le cas d’Urban VPN Proxy – pour collecter les données de conversation en chargeant un fichier de configuration distant qui inclut une logique d’analyse personnalisée pour ChatGPT, Anthropic Claude, Google Gemini et Perplexity.

John Tuckner de Secure Annex a indiqué à The Hacker News que ce comportement est commun aux versions Chrome et Edge de l’extension Similarweb. La dernière mise à jour de l’extension Firefox de Similarweb remonte à 2019.

« Il est clair que le piratage de données est désormais une pratique courante pour intercepter vos conversations les plus sensibles, et les extensions de navigateur constituent le vecteur d’exploitation », a déclaré Tuckner. « On ignore si cela enfreint les règles de Google qui stipulent que les extensions doivent être conçues pour un usage unique et ne pas charger de code dynamiquement. »

« Ce n’est que le début de cette tendance. De plus en plus d’entreprises vont se rendre compte que ces informations sont rentables. Les développeurs d’extensions cherchant un moyen de monétiser leurs applications ajouteront des bibliothèques sophistiquées comme celle-ci, fournie par les sociétés de marketing. »

Il est conseillé aux utilisateurs ayant installé ces modules complémentaires et soucieux de leur confidentialité de les supprimer de leur navigateur et de s’abstenir d’installer des extensions provenant de sources inconnues, même si elles portent la mention « À la une ».