Akira Ransomware Gang extorque 42 millions de dollars ; Cible désormais les serveurs Linux

Les auteurs de la menace derrière le groupe de ransomware Akira ont extorqué environ 42 millions de dollars de produits illicites après avoir piraté les réseaux de plus de 250 victimes au 1er janvier 2024.

“Depuis mars 2023, le ransomware Akira a touché un large éventail d’entreprises et d’entités d’infrastructures critiques en Amérique du Nord, en Europe et en Australie”, ont déclaré les agences de cybersécurité des Pays-Bas et des États-Unis, ainsi que le Centre européen de cybercriminalité (EC3) d’ Europol . alerte commune.

« En avril 2023, après s’être initialement concentrés sur les systèmes Windows, les auteurs de la menace Akira ont déployé une variante Linux ciblant les machines virtuelles VMware ESXi. »

Le groupe de double extorsion a été observé en utilisant une variante C++ du casier dans les premiers stades, avant de passer à un code basé sur Rust à partir d’août 2023. Il convient de noter que l’acteur de la criminalité électronique est complètement différent de la famille des ransomwares Akira. qui était actif en 2017.

L’accès initial aux réseaux cibles est facilité grâce à l’exploitation des failles connues des appareils Cisco (par exemple, CVE-2020-3259 et CVE-2023-20269 ).

Les vecteurs alternatifs impliquent l’utilisation du protocole RDP (Remote Desktop Protocol ), du spear phishing, des informations d’identification valides et des services de réseau privé virtuel (VPN) dépourvus de protections d’authentification multifacteur (MFA).

Les acteurs d’Akira sont également connus pour exploiter diverses manières de configurer la persistance en créant un nouveau compte de domaine sur le système compromis, ainsi que pour échapper à la détection en abusant du pilote Zemana AntiMalware pour mettre fin aux processus liés à l’antivirus via ce qu’on appelle un Bring Your Own Vulnerable Driver. ( BYOVD ) attaque.

Pour faciliter l’élévation des privilèges, l’adversaire s’appuie sur des outils de récupération d’informations d’identification tels que Mimikatz et LaZagne, tandis que Windows RDP est utilisé pour se déplacer latéralement au sein du réseau de la victime. L’exfiltration des données s’effectue via FileZilla, WinRAR, WinSCP et RClone.

“Le ransomware Akira chiffre les systèmes ciblés à l’aide d’un algorithme de chiffrement hybride combinant Chacha20 et RSA”, a déclaré Trend Micro dans une analyse du ransomware publiée en octobre 2023.

“De plus, le binaire du ransomware Akira, comme la plupart des binaires de ransomware modernes, possède une fonctionnalité qui lui permet d’inhiber la récupération du système en supprimant les clichés instantanés du système affecté.”

Dans certains cas, le gang, motivé par des motivations financières, a livré deux variantes distinctes de ransomware contre différentes architectures système – à savoir les chiffreurs Windows et ESXi (Akira_v2) – dans le même événement de compromission.

Les données de la blockchain et du code source suggèrent que le groupe de ransomware Akira est probablement affilié au gang de ransomware Conti , aujourd’hui disparu . Un décrypteur pour Akira a été publié par Avast en juillet dernier, mais il est fort probable que les lacunes aient été comblées depuis.

/>

/>

La mutation d’Akira pour cibler les environnements d’entreprise Linux fait également suite à des mouvements similaires d’autres familles de ransomwares établies telles que LockBit, Cl0p, Royal, Monti et RTM Locker.

Les luttes de LockBit pour revenir#

Cette divulgation intervient alors que Trend Micro a révélé que le démantèlement massif du prolifique gang LockBit par les forces de l’ordre plus tôt en février dernier avait eu un impact opérationnel et de réputation significatif sur la capacité du groupe à rebondir, l’incitant à publier d’anciennes et fausses victimes sur sa nouvelle fuite de données. site.

“LockBit était l’une des souches RaaS les plus prolifiques et les plus largement utilisées, avec potentiellement des centaines d’affiliés, dont beaucoup sont associés à d’autres souches importantes”, a noté Chainalysis en février.

La société d’analyse de blockchain a déclaré avoir découvert des pistes de crypto-monnaie reliant un administrateur de LockBit à un journaliste basé à Sébastopol connu sous le nom de Colonel Cassad, qui a l’habitude de solliciter des dons pour les opérations des milices russes dans les juridictions sanctionnées de Donetsk et de Luhansk après le début de la guerre Russo. -Guerre ukrainienne en 2022.

Il convient de souligner que Cisco Talos, en janvier 2022, a lié le colonel Cassad (alias Boris Rozhin) à une campagne de désinformation anti-Ukraine orchestrée par le groupe parrainé par l’État russe connu sous le nom d’ APT28 .

“A la suite de l’opération, LockBitSupp [le leader présumé de LockBit] semble tenter de gonfler le nombre apparent de victimes tout en se concentrant également sur l’envoi de victimes provenant de pays dont les forces de l’ordre ont participé à la perturbation”, a déclaré Trend Micro dans une récente étude approfondie.

“Il s’agit peut-être d’une tentative de renforcer le discours selon lequel il reviendrait plus fort et ciblerait les responsables de sa perturbation.”

Dans une interview avec Recorded Future News le mois dernier, LockBitSupp a reconnu la baisse à court terme des bénéfices, mais a promis d’améliorer ses mesures de sécurité et de « travailler aussi longtemps que mon cœur bat ».

« La réputation et la confiance sont essentielles pour attirer des affiliés, et lorsqu’elles sont perdues, il est plus difficile de convaincre les gens de revenir. L’Opération Cronos a réussi à s’attaquer à un élément le plus important de son activité : sa marque », a déclaré Trend Micro.

/>

/>

L’Agenda revient avec une version Rust mise à jour#

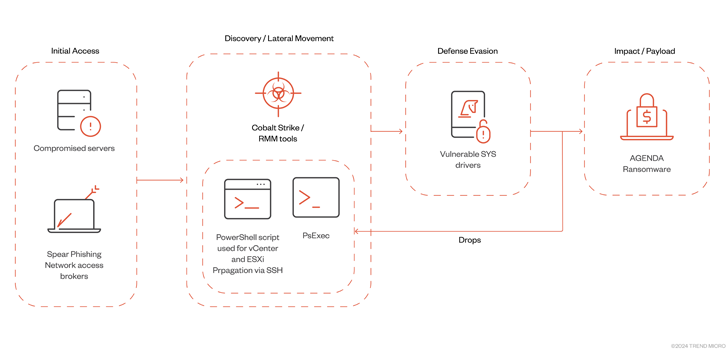

Le développement fait également suite à l’utilisation par le groupe de ransomwares Agenda (alias Qilin et Water Galura) d’une variante Rust mise à jour pour infecter les serveurs VMWare vCenter et ESXi via les outils de surveillance et de gestion à distance (RMM) et Cobalt Strike.

“La capacité du ransomware Agenda à se propager à l’infrastructure des machines virtuelles montre que ses opérateurs s’étendent également vers de nouvelles cibles et de nouveaux systèmes”, a déclaré la société de cybersécurité .

/>

/>

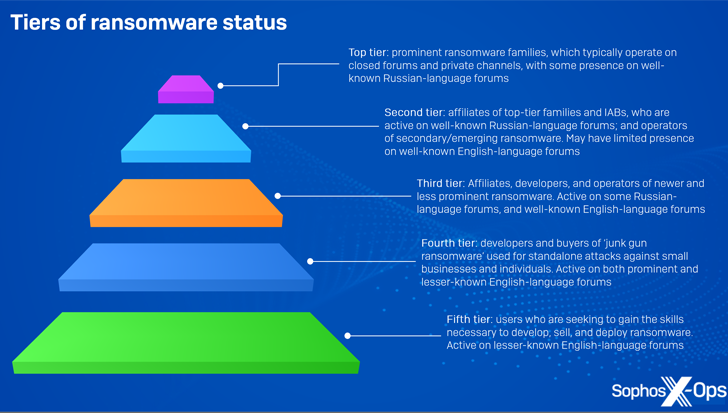

Même si une nouvelle génération d’acteurs de ransomware continue de dynamiser le paysage des menaces, il devient également de plus en plus clair que les « ransomwares rudimentaires et bon marché » vendus dans la clandestinité de la cybercriminalité sont utilisés dans des attaques réelles, permettant à des acteurs de menace individuels de niveau inférieur de générer des bénéfices importants sans avoir à faire partie d’un groupe bien organisé.

Il est intéressant de noter que la majorité de ces variétés sont disponibles à un prix unique, à partir de 20 $ seulement pour une seule version, tandis que quelques autres, telles que HardShield et RansomTuga, sont proposées sans frais supplémentaires.

« Loin de l’infrastructure complexe des ransomwares modernes, les ransomwares indésirables permettent aux criminels de se lancer dans l’action à moindre coût, facilement et de manière indépendante », a déclaré Sophos , le décrivant comme un « phénomène relativement nouveau » qui réduit encore le coût d’entrée.

“Ils peuvent cibler les petites entreprises et les particuliers, qui ne disposent probablement pas des ressources nécessaires pour se défendre ou réagir efficacement aux incidents, sans donner une part à quiconque.”